1. But

Le but du certificat est d’associer officiellement une entité avec sa clé publique. Cela résout ainsi le problème de l’attaque du MITM vu précédemment.

Il a été proposé en 1978 par Loren Kohnfelder dans sa thèse de Bachelor au MIT, sous la supervision de Leonard Adleman.

2. Principe

L’idée est d’impliquer un tiers de confiance afin de s’assurer qu’une clé publique est bien associée à une entité donnée. Ce tiers de confiance est appelé l’autorité de certification (AC) et son rôle et ainsi de certifier qu’une clé publique est bien associée à une entité donnée (entreprise, serveur, personne physique). Cette autorité fait les vérifications nécessaires avant de délivrer le certificat.

Verisign, Thawte, GeoTrust, Digicert, Let’s Encrypt (gratuit) comptent parmi les nombreux acteurs présents sur le marché des AC’s.

3. Document publique

Il existe une fausse idée tenace au sujet du certificat numérique. On peut fréquemment lire dans les médias, par exemple, qu’un hacker a volé des cetificats numériques, et ainsi pu faire des opérations frauduleuses. Que cela soit claire, un certificat numérique est par définition un document publique. Il ne fait donc pas de sens de parler d’un vol de certificat.

4. Illustration

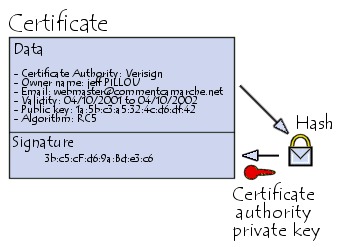

La Figure 5.1 illustre un certificat numérique. Ce dernier comprend notamment le nom de l’entité, le nom de l’autorité qui l’a délivré, la période de validité du certificat et évidemment la clé publique.

Le certificat est numériquement signé par l’AC qui l’a délivré. L’autorité de certification possède en effet elle aussi un couple clé publique/clé privée. La signature du certificat permet de vérifier l’intégrité de celui-ci (p.ex. modification de la clé publique), tel que nous l’avons vu dans le chapitre dédié.

5. Usage

Avant d’entamer une communication, les intéressés s’échangent leurs certificats respectifs.

Ensuite, chaque partie vérifie l’intégrité du certificat. Pour ce faire, chacune comparera le hash figurant dans le certificat et le hash qu’elle elle-même calculé, comme on l’a vu précédemment.

6. AC intermédiaire

Les entreprises ayant de nombreux noms de domaine ne vont pas acheter un certificat numérique à chaque fois qu’elles acquièrent un nouveau nom de domaine. Elles vont dans ce cas gérer leur propre AC.

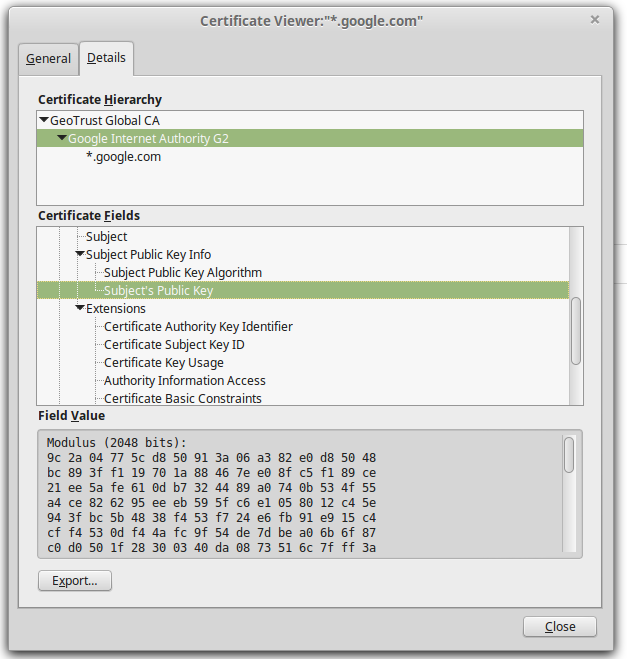

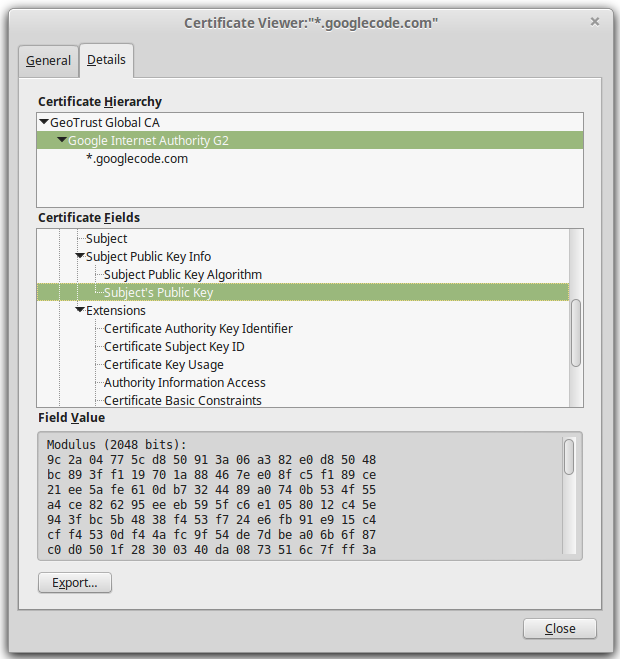

Par exemple, l’AC intermédiaire Google Internet Authority G2 signe les certificats pour les noms de domaine *.google.com (Figure 5.2) et *.googlecode.com (Figure 5.3).